Als ich gerade den Forum Post auf „Reddit“ gelesen haben, dachte ich mir „Holi Shit“! Wenn das wirklich der Fall ist, dann hat sich Dell mit dem eDellRoot Zertifikat gerade sicherheitstechnisch selbst in die Luft gesprengt! Denn glaubt man den Berichten findet man auf vielen Dell Basis-Installationen – egal ob auf dem neuen XPS oder der Alienware Serie – ein Zertifikat mit dem Namen eDellRoot im Zertifikats-Center über welches sich sämtliche Sicherheitsmechanismen aushebeln lassen! Denn über das eDellRoot Zertifikat kann sich jeder beglaubigte Zertifikate ausstellen und ziemlich böse Dummheiten machen!

Das einfachste dabei ist wohl eine Man-In-The-Middle Attacke bei der man vor gibt jemand zu sein, der man gar nicht ist! Klingt kompliziert – ist es aber gar nicht! Ein ganz einfaches vereinfachtes Beispiel!

Ich erstelle mir ein eigenes Dell Zertifikat, setze mich in ein Kaffee mit viel Publikumsverkehr ziehe meinen eigenen Hotspot hoch und installiere dort meinen Man-In-The-Middle Proxy Server, welchen ich nun mein gerade erstelltes Dell Zertifikat hinterlege. Jetzt muss ich nur noch auf Kundschaft mit einem Dell Laptop hoffen, welcher sich über meinen Hotspot und mittels meines modifizierten Proxy Servers mit dem Internet verbindet. Möchte dieser sich nun mit einer sicheren Seite oder mit einer sicheren Anmeldung verbinden, liefert mein modifizierter Proxy Server diese Seite direkt aus und teilt dem anderen Rechner über mein gerade erstelltes Zertifikat mit, dass die Seite sicher ist und es keine Auffälligkeiten auf der Seite gibt!

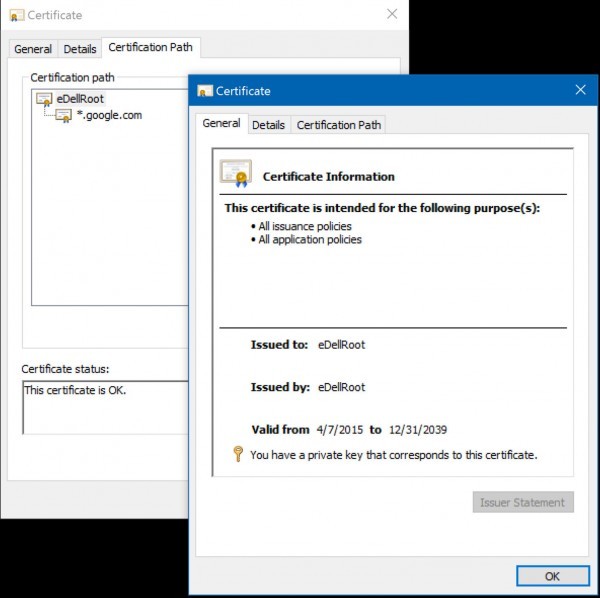

Hier im Screenshot ein Google Zertifikat, welches das OK vom eDellRoot Zertifikat bekommt! D.h. mit diesem Certificate könnte man Euren Datentransfer zu Google-Diensten aufbrechen und abfangen!

[via Reddit]Das Problem ist aber – der unbedachte Dell Surfer ist gar nicht wirklich mit der eigentlichen Seite verbunden, sondern diese wird ihm einfach über meinen eigenen Proxy weiter geleitet! Das Problem dabei ist – ich kann nun als Vermittlungsrechner die eigentlich gesicherte Verbindung aufbrechen und alle Daten abgreifen!

Na, ist das nicht einfach! Und das alles nur, weil Dell ihr eigenes eDellRoot Zertifikat am System hinterlegt, bei dem niemand so eine wirkliche Ahnung hat, was dieses eigentlich am System zu suchen hat und warum es dort von Dell aufgespielt wurde! Laut einigen Medienberichten gab es schon mehrere Anfragen an DELL, doch diese haben sich noch nicht zum Problem committed.

Ich arbeite hier selbst mit einem 2015ner DELL XPS 13, kann jedoch das System selbst nicht quer checken, da ich so gut wie immer die Pre-Installationen platt mache und das System so aufsetze wie ich es benötigte, bzw. den ganzen Schrott (Bloatware) und Konsorten damit ganz schnell entferne.

Wie könnt ihr checken, ob das Zertifikat am Rechner / Laptop vorhanden ist?

Dafür geht ihr wie folgt vor:

[Windows-Taste]+[R]–> Ausführen öffnet sich

Hier gebt ihr nun den Befehl „certmgr.msc“ ein und bestätigt Eure Eingabe. Der Zertifikate Manager sollte jetzt geöffnet werden!

Unter dem Punkt „Vertrauenswürdige Stammzertifizierungsstellen“ –> „Zertifikate“ könnt ihr nun checken, ob sich dort das Zertifikat von Dell „eDellRoot“ befindet.

Solltet ihr diesen Eintrag dort finden…. GRATULATION – you´ve been pwned by DELL! ;)

Da kann man doch nur VIELEN DANK sagen!

Wem das Verfahren zu umständlich ist, der könnte auch folgenden Webseiten-Schnelltest versuchen:

Onlinecheck für das eDellRoot Zertifikat

Aber ACHTUNG!

Diese Seite müsst ihr mit dem Internet Explorer, Edge oder den Chrome Browser besuchen! Denn diese setzen auf den internen Windows Zertifikats-Store von Windows auf! Mozillas Firefox Browser oder der Thunderbird bringt einen eigenen Zertifikatsspeicher mit und zieht sich nicht die lokal gespeicherten Zertifikate!

Aber ACHTUNG!

Man ist jetzt nicht automatisch „SICHER“ nur weil man den Firefox-Browser benutzt! Mit diesem Root-Zertifikat wären noch ganz andere Angriffstechniken möglich, welch nicht unbedingt über einen Browser laufen müssen! Dies war nur ein sehr einfaches Beispiel, das von fast jedem „Script Kiddie“ umgesetzt werden könnte!

Was kann man dagegen tun?

Nun, das Zertifikat lässt sich nicht so ohne Probleme entfernen, aber zumindest kann man die Funktion einschränken!

Dafür klickt ihr mit der rechten Maustaste auf das Zertifikat, wählt dann die Eigenschaften aus und setzt dort den Haken bei …

Alle Zwecke für dieses Zertifikat deaktivieren

…nun ist die Gefahr durch das eDellRoot Zerti zumindest etwas eingedämmt!

Normalerweise sollte dieser Eingriff keine negativen Auswirkungen auf das System haben. ABER – ich habe dies nicht bei mir testen können! Sollte es dennoch zu Problemen kommen, aktiviert ihr einfach dieses Zerti wieder!

Ich bin wirklich gespannt, wie sich DELL zu ihrem eDELLRoot Zertifikat äußern wird!

Tags:

- dell certificat datei

- eDellRoot-Zertifikat

- eDell-Root-Zertifikat

- edell root zertifikat server