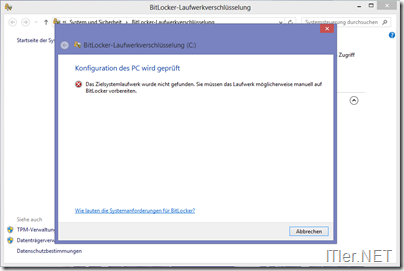

Fehler: Das Ziellaufwerk wurde nicht gefunden

Im Prinzip würde man meinen die Aktivierung von Bitlocker sollte kein großes Problem darstellen. Ein “Klick” auf den richtigen Button und schon startet die Laufwerksverschlüsselung. So war es bei mir zumindest jedes mal, bis auf den letzten Versuch das Bitlocker System zu aktivieren! Denn dort brach die Aktivierung mit folgender Fehlermeldung ab: Das Zielsystem wurde nicht gefunden. Sie müssen das Laufwerk möglicherweise manuell auf BitLocker vorbereiten. Gut, dachte ich mir – kann ja nicht so schlimm sein – Google wird mir bestimmt zur Seite stehen!

Tja …und in der Tat, Google hat mir so einige Lösungsansätze aufgezeigt!

Ich habe mit dem Befehl …

BdeHdCfg.exe -target default -size 350 -quiet

(weitere Informationen zum Befehl)

…versucht die Partition auf die Aktivierung von Bitlocker vorzubereiten. Die Befehle wurden auch ausgeführt, führten jedoch nicht zum Erfolg!

Danach habe ich mir die Partitionen etwas genauer angesehen. Bitlocker benötigt ja eine NTSF Partition – auch diese war in Ordnung – genügend Platz war dort ebenfalls noch vorhanden, da es sich um eine Neuinstallation gehandelt hat!

Danach habe ich mir mit dem Festplattenmanager alle Partitionen auf dem System angesehen, da es sich um eine Multiboot Maschine (Mac und Windows / Bootcamp) handelt. Die betroffene Partition war ok, aber ich fand eine Partition, welche die gleiche Einstufung wie meine “C”-Partition hatte! Diese stammte weder vom MAC System noch vom Windows System und so habe ich diese einfach deaktiviert und nachdem ich keine Auswirkungen feststellen konnte einfach gelöscht!

Danach habe ich den Bitlocker nochmals aktiviert und siehe da, die Verschlüsselung lief ohne Probleme sauber durch!

Diese Lösung hier wird wohl nicht die Universal-Lösung für alle Probleme dieser Art sein, aber vielleicht ein guter Tipp um das Problem zu lösen, wenn man sonst nicht mehr weiter kommt!

Wünsche Euch viel Erfolg!!

Tags:

- itler

- bitlocker aktivieren geht nicht

- bitlocker festplatte pfad nicht finden

- bitlocker das ziellaufwerk wurde nicht gefunden

- bootcamp bitlocker zielsystemlaufwerk