Die Spotify Charts – jeden Montag aktualisiert!

Nachdem einige Streaming Anbieter schon vorgelegt haben, zieht nun der Anbieter Spotify hinterher und veröffentlicht seine eigenen Charts, welche sich in die Kategorien „Oft gehört“ und „Oft geteilt“ unterscheiden. Also grobe Einteilung wird das Land für die Charts vorgewählt. Die Charts Funktion hier derzeit zwar schon aktiv, aber wurde noch nicht auf die mobilen Endgeräte ausgerollt, was der Anbieter jedoch in den nächsten Wochen nachholen wird.

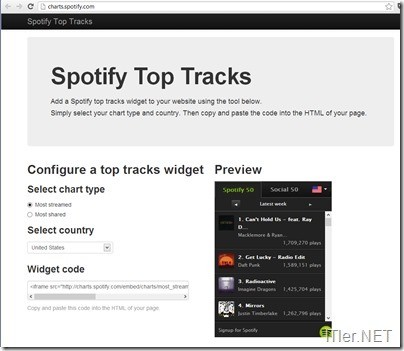

Bislang sind alle Informationen zu den Spotify Chats unter http://charts.spotify.com zu finden. Dort gibt es auch die Möglichkeit sich ein Widget für die eigene Seite zu erstellen, welches per iframe in die Seite eingebunden werden kann.

Das Widget sieht dann wie folgt aus:

Klicken Sie auf den unteren Button, um den Inhalt von charts.spotify.com zu laden.

Nette Idee wie ich finde, nur die iframe Geschichte gefällt mir nicht so gut! Aber nun ja, der Ansatz ist gemacht und ich freue mich schon auf das Update der Software für die mobilen Endgeräte!

Tags:

- spotify eigene charts wo finde ich

- Spotify Eigene Charts erstellen