Apple oder Behörden könnten Nachrichten mitlesen

Apple hat vor ein paar Monaten behauptet, es könnte niemand die Nachrichten lesen, welche über das iMessages System verschickt werden. Nur der Sender und Empfänger kennen den Inhalt der Nachricht – so war es in einer offiziellen Meldung von Apple zu lesen, welche zur Zeit des PRISM Hypes veröffentlicht wurden. Hier ein kleiner Auszug davon:

For example, conversations which take place over iMessage and FaceTime are protected by end-to-end encryption so no one but the sender and receiver can see or read them. Apple cannot decrypt that data. Similarly, we do not store data related to customers’ location, Map searches or Siri requests in any identifiable form.

Das französische Sicherheitsunternehmen Quarkslab, hat sich nun die Sache etwas genauer angesehen und festgestellt, dass die Aussage wohl nicht ganz richtig ist und es für Apple wohl kein Problem darstellen sollte, Nachrichten abzufangen.

Woran liegt das?

Wie Apple schon sagte, gibt es zwischen Sender und Empfänger eine End-2-End Verschlüsselung. D.h. die Nachricht wird schon auf dem Sender-Gerät verschlüsselt und dann erst wieder auf dem Empfänger-Endgerät entschlüsselt. Solche Verfahren gelten allgemein als sehr sicher und wäre es eine richtige End-to-End Verschlüsselung hätte Apple wohl wirklich ein Problem die Daten zu lesen. Wie Quarkslab jedoch heraus gefunden hat, gibt es zwei Punkte, welche das ganze System doch wieder verwundbar machen und es Apple ermöglicht Nachrichten mitzulesen.

Der erste Schwachpunkt ist, dass die Firma Apple die Server für die Verschlüsselung kontrolliert. Dies wäre ja noch zu verkraften, wenn die Messages direkt zum Empfänger verschickt würden. Da dies jedoch nicht der Fall ist und die Messages noch zusätzlich über die Push-Server von Apple laufen besitzt dieser alle nötigen Informationen um die Nachrichten zu entschlüsseln.

Wie funktioniert das?

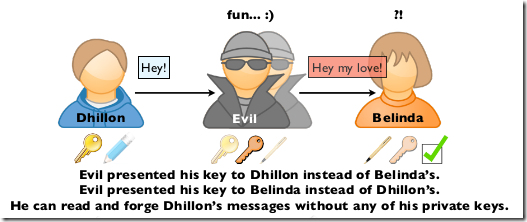

Im Prinzip ist der Vorgang ein simpler „Man In The Middle“ Angriff. Die Nachricht wird auf dem Sender-Gerät verschlüsselt zum Apple Server übertragen. Dort wird der Empfänger gefaked und Nachricht gelesen. Dann wird diese wieder verschlüsselt und dem richtigen Empfänger weiter geleitet so als ob nichts gewesen wäre.

Genaue Details zu dieser Thematik findet ihr am Quarkslab Blog.

Damit werden solche Aussagen von Apple sehr schnell nichtig …..

There are certain categories of information which we do not provide to law enforcement or any other group because we choose not to retain it. For example, conversations which take place over iMessage and FaceTime are protected by end-to-end encryption so no one but the sender and receiver can see or read them. Apple cannot decrypt that data.

…..und man frägt sich – rechnet bei den Jungs niemand, dass die Aussagen irgendwann einmal näher durchleuchtet werden?

Damit zerstört man sich schon etwas das Image wie ich finde! Ob sich Apple wohl auf diese Thematik melden wird? Ich denke nicht! Zumindest wäre das schon recht Apple untypisch! ;)

Aber hey – eines kann ich mir dennoch nicht verkneifen – das System ist bis auf die oben genannte Lücke die wohl nur Apple selbst und natürlich die NSA nutzen kann, verdammt sicher und kein iMessages Nutzer muss sich Gedanken machen, dass die Nachrichten im nächsten Cafe mitgelesen werden, wie es z.B. mit WhatsApp der Fall ist! ;)

Von da her …ist dies wohl „Jammern auf hohen Niveau“! lach

Tags:

- content